最近、迷惑メールが多いと思い警戒していましたがプロバイダが検出したウイルスメールの通知がありました。

ヒューリスティックと呼ばれるマルウエアです。

ウイルス検出 (SMTP,Heuristic.HEUR/AGEN.1235164)

https://www.f-secure.com/v-descs/heuristic.shtml

======================================================================

元のメール メッセージ ヘッダ(抜粋)

Received: from localhost (localhost [127.0.0.1])

by mail.warrass.ml (Postfix) with ESMTP id 4FFB5FFA2D;

Tue, 15 Mar 2022 23:50:53 +0000 (UTC)

X-Virus-Scanned: amavisd-new at warrass.ml

Received: from mail.warrass.ml ([127.0.0.1])

by localhost (mail.warrass.ml [127.0.0.1]) (amavisd-new, port 10026)

with ESMTP id AxPoPvMWt894; Tue, 15 Mar 2022 23:50:52 +0000 (UTC)

Received: from mail.warrass.ml (mail.warrass.ml [206.81.1.69])

by mail.warrass.ml (Postfix) with ESMTP id B466FFFA31;

Tue, 15 Mar 2022 23:50:49 +0000 (UTC)

Date: Tue, 15 Mar 2022 23:50:49 +0000 (UTC)

From: Shanghai Qiangjun International Freight Forwarding william@warrass.ml

Message-ID: 851788393.7373.1647388249602.JavaMail.zimbra@warrass.ml

In-Reply-To: 1978688409.6842.1647388106731.JavaMail.zimbra@warrass.ml

References: 400873305.60.1647386380740.JavaMail.zimbra@warrass.ml 116847167.1848.1647387030760.JavaMail.zimbra@warrass.ml 258186917.2661.1647387108647.JavaMail.zimbra@warrass.ml 1619359198.2933.1647387169449.JavaMail.zimbra@warrass.ml 898781910.3282.1647387270286.JavaMail.zimbra@warrass.ml 463256448.3650.1647387342526.JavaMail.zimbra@warrass.ml 1710583862.3940.1647387411052.JavaMail.zimbra@warrass.ml 1978688409.6842.1647388106731.JavaMail.zimbra@warrass.ml

Subject: [REVISED-1] SHIPPING INSTRUCTION BUENA GLORIA V.85 / YOSU to FUZHOU

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary=”—-=_Part_7369_508428381.1647388249583″

X-Originating-IP: [206.81.1.69]

X-Mailer: Zimbra 8.8.15_GA_4203 (ZimbraWebClient – GC98 (Win)/8.8.15_GA_4232)

Thread-Topic: SHIPPING INSTRUCTION BUENA GLORIA V.85 / YOSU to FUZHOU

Thread-Index: GA97PFZ3ct9M5x6pwmi1o6bI/PxKfW/OVTOBLY9cQ7pOOGnPZXi+ejOOa9UZm5rtxNPhNfuydfPAMkXu6TbFey46/6w5tS2RQ5vd+JIbTKeOV9MmL6MY

To: undisclosed-recipients:;

Content-Type: multipart/alternative;

boundary=”=_3955e032-9e35-4b52-ae88-c4f9bb311a85″

Content-Type: text/plain; charset=utf-8

Content-Transfer-Encoding: quoted-printable

Content-Type: text/html; charset=utf-8

Content-Transfer-Encoding: quoted-printable

Content-Type: application/x-rar; name=”BG V.085(07)-REVISED DRAFT BL.rar”

Content-Disposition: attachment; filename=”BG V.085(07)-REVISED DRAFT BL.rar”

======================================================================

気になって調べてみました。

送信元を偽っていなければアフリカのマリ軍のメール(ドメイン warrass.ml)になります。

この2月に欧州諸国やカナダの部隊がイスラム過激派からの部隊がマリから撤退し、マリはロシアと関係ある民間軍事会社と契約を結んでいます。そのマリ軍?

返信先もマリ軍のドメインになっているので送信元を偽ってウイルスをマリ軍に広めるために送られてきたメールとも考えられます。

驚きの件名

Subject: [REVISED-1] SHIPPING INSTRUCTION BUENA GLORIA V.85 / YOSU to FUZHOU

件名:【改正 -1 】 Buena Gloria V.85/YOSU から福州への発送指示です

メールを信じるとBUENA GLORIAというLPGタンカーで中国の福州へ何か輸送でもあるのでしょうか?

マリ軍からですよね。非常に気になります。

真実かどうかわかりませんがこんなメールが個人に送られて来ること事態、恐ろしい時代に突入した気がします。

他の例

先日、いつもサポートのご依頼いただいているお客様よりマルウェアに関するお問い合わせがありました。日本語のメールでしたが確認したところエクセルのマクロウイルスが添付されていました。添付ファイルを開くことにより情報を搾取されてしまうEmotet(エモテット)でした。知人や取引の会社が感染している場合もありますのでWordやExcelのマクロファイルが添付されている場合は警戒した方が良いと思います。

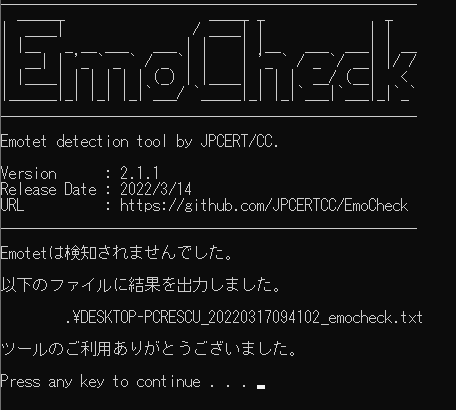

気になる方は以下のツールをダウンロードして感染の有無をチェックすることをお勧めします。

Emotet感染有無確認ツールEmoCheck

https://github.com/JPCERTCC/EmoCheck/releases